Qualitätsmanagement, IT-Sicherheit und Datenschutz Teil II

Topic outline

-

-

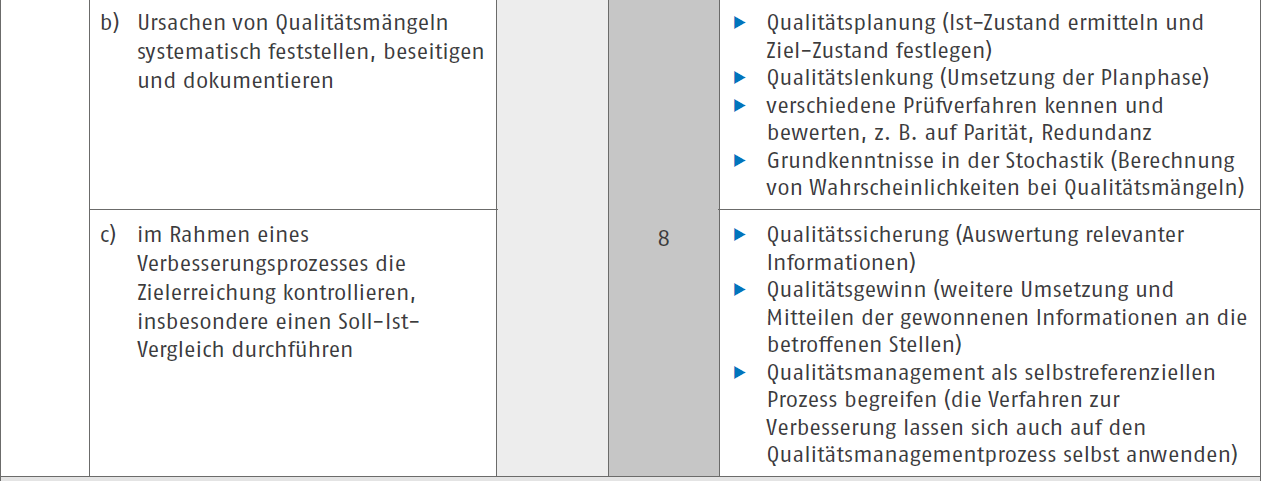

erster Abschnitt- Ursachen von Qualitätsmängeln systematisch feststellen, beseitigen und dokumentieren

- Qualitätsplanung und Qualitätslenkung

- Prüf- und Testverfahren im Rahmen eines Verbesserungsprozesses die Zielerreichung kontrollieren, insbesondere einen Soll-Ist-Vergleich durchführen

- Kontinuierlicher Verbesserungsprozess (KVP), PDCA-Zyklus

- Kennzahlenberechnung

- Verfahren zur Kontrolle der Zielerreichung anwenden

- Abweichungen identifizieren Ergebnisse dokumentieren (bspw. Testprotokolle)

-

-

4 Tage

Häufige Ursachen für Qualitätsmängel

Analysemethoden zur Identifikation von Qualitätsmängeln

Präventive Maßnahmen und Qualitätsverbesserung

Fallstudien und Praxisbeispiele-

Zur Identifikation von Qualitätsmängeln in Produkten, Dienstleistungen oder Prozessen werden verschiedene Analysemethoden eingesetzt. Diese Methoden helfen dabei, Probleme zu erkennen, zu analysieren und letztlich zu beseitigen, um die Qualität zu verbessern.

-

-

Das EFQM-Modell (European Foundation for Quality Management) ist ein Rahmenwerk für Organisationsmanagement, das darauf abzielt, Unternehmen und Organisationen dabei zu helfen, ihre Leistung zu verbessern und nachhaltigen Erfolg zu erzielen. Ursprünglich 1988 eingeführt, hat sich das Modell über die Jahre weiterentwickelt, um aktuellen Managementpraktiken und -theorien Rechnung zu tragen. Es ist ein umfassendes Managementwerkzeug, das für alle Arten von Organisationen anwendbar ist, unabhängig von Größe, Sektor oder Struktur.

-

Der PDCA-Zyklus, auch bekannt als Demingkreis oder Deming-Rad, ist ein iteratives Vier-Schritte-Management-Modell, das in Geschäftsprozessen für die Kontrolle und kontinuierliche Verbesserung von Prozessen und Produkten verwendet wird. Es wurde von William Edwards Deming entwickelt, einem führenden Experten im Bereich Qualität.

-

-

-

Zur Bewertung und Sicherstellung der Qualität von Produkten, Dienstleistungen oder Prozessen können verschiedene Prüfverfahren eingesetzt werden. Diese Methoden helfen, die Einhaltung von Qualitätsstandards und Kundenanforderungen zu gewährleisten. Die Auswahl der geeigneten Prüfverfahren hängt von der Art des Produkts, der Industrie und den spezifischen Qualitätsanforderungen ab.

-

Eine Kombination mehrerer Prüfverfahren kann oft die beste Lösung sein, um eine umfassende Qualitätssicherung zu gewährleisten.

Hier sind einige der gängigsten Prüfverfahren: -

In der IT-Branche, insbesondere bei der Erstellung von Softwareprodukten und dem Aufbau von Infrastrukturen, kommen spezifische Prüfverfahren zum Einsatz, die darauf abzielen, die Qualität, Sicherheit und Leistungsfähigkeit der entwickelten Lösungen zu gewährleisten. Diese Verfahren umfassen sowohl die Bewertung von Software als auch die Überprüfung der zugrundeliegenden Infrastruktur.

-

Bei den oben genannten IT-Prüfverfahren werden unterschiedliche Maßstäbe und Werte gemessen, um die Qualität, Sicherheit, Leistung und Benutzerfreundlichkeit von Softwareprodukten und IT-Infrastrukturen zu bewerten.

-

-

Die Kontrolle der Zielerreichung ist ein Prozess, bei dem systematisch überprüft wird, ob und inwieweit die gesetzten Ziele erreicht wurden. Dies ist ein entscheidender Schritt, um die Wirksamkeit von Maßnahmen zu bewerten und gegebenenfalls Anpassungen vorzunehmen. Voraussetzung ist natürlich die Erhebung und Bewertung von Messwerten zur Qualitätsbeurteilung.

-

- Zieldefinition: Klare und messbare Zielsetzungen sind die Grundlage für eine effektive Kontrolle. SMART-Kriterien (spezifisch, messbar, akzeptiert, realistisch, terminiert) helfen bei der Formulierung von Zielen.

- Kennzahlen (KPIs): Zur Messung der Zielerreichung werden spezifische Kennzahlen (Key Performance Indicators) definiert, die quantifizierbare Werte liefern und den Fortschritt sowie den Erfolg von Maßnahmen anzeigen.

- Regelmäßige Überprüfung: Die Zielerreichung sollte in regelmäßigen Abständen überprüft werden, um Fortschritte zu messen, Probleme frühzeitig zu erkennen und bei Bedarf korrigierende Maßnahmen einzuleiten.

- Feedback und Anpassung: Basierend auf der Überprüfung der Zielerreichung sollten Feedbackschleifen implementiert werden, die es ermöglichen, Ziele und Maßnahmen kontinuierlich anzupassen und zu optimieren.

-

-

laut IHK Vorgabe:

Grundkenntnisse der Stochastik und der konkreten Wahrscheinlichkeitsrechnung.

Das Wort Stochastik ist ein Sammelbegriff für die Gebiete Wahrscheinlichkeitstheorie und Statistik. -

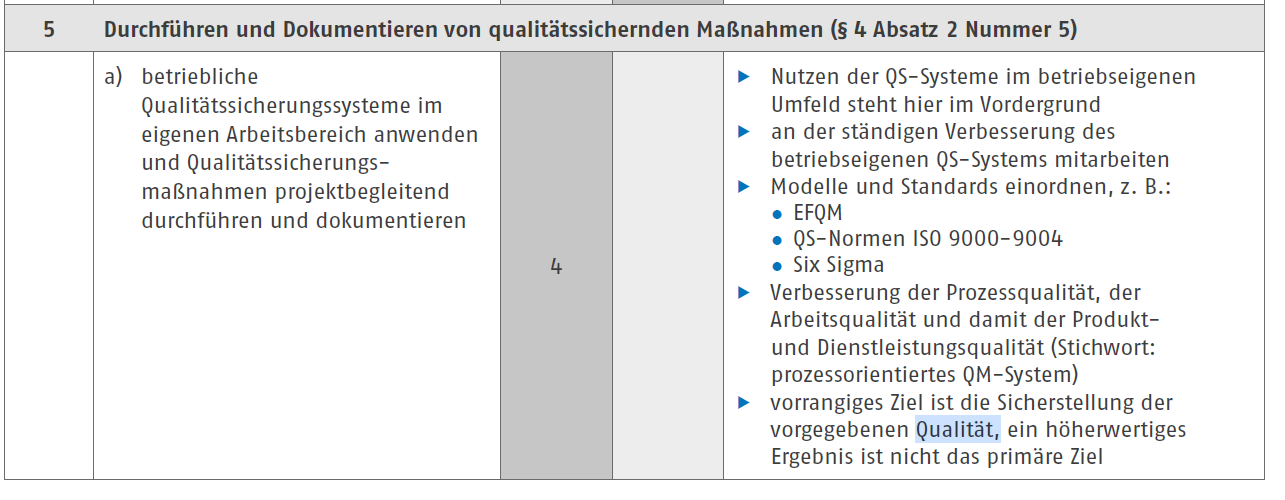

betriebliche Qualitätssicherungssysteme im eigenen Arbeitsbereich anwenden und Qualitätssicherungs-

maßnahmen projektbegleitend durchführen und dokumentieren -> QS-Normen ISO 9000-9004-

Die ISO 9000:2005 wurde überarbeitet und danach als Ausgabe ISO 9000:2015-11 veröffentlicht.

-

ISO 9000 ist eine Familie von Normen, die Qualitätsmanagement-Systeme betreffen und von der Internationalen Organisation für Normung (ISO) entwickelt wurden. Diese Normen helfen Organisationen dabei, die Effizienz und Kundenzufriedenheit durch die Optimierung ihrer Betriebsabläufe zu verbessern, was zu einer kontinuierlichen Verbesserung führt. Sie legen Anforderungen an Qualitätsmanagementsysteme fest und sind in verschiedene Abschnitte gegliedert, die verschiedene Aspekte des Qualitätsmanagements abdecken.

-

Die ISO 9001 ist Teil der ISO 9000-Familie von Standards, die sich auf Qualitätsmanagement-Systeme (QMS) konzentriert. Sie ist die bekannteste Norm innerhalb dieser Familie und legt die Kriterien für ein Qualitätsmanagement-System fest. Unternehmen und Organisationen aller Größen und aus allen Branchen können diese Norm anwenden, um die Effizienz ihrer Prozesse zu verbessern und die Kundenzufriedenheit zu steigern. Im Kern geht es bei der ISO 9001 um die Erfüllung von Kundenanforderungen und die ständige Verbesserung der Betriebsabläufe.

Die ISO 9001 legt Wert auf einen prozessorientierten Ansatz, der die Planung, Durchführung und Verbesserung von Prozessen betont, um die Zufriedenheit der Kunden und anderer interessierter Parteien zu erhöhen. Die Implementierung dieser Norm kann Organisationen dabei helfen, ihre Prozesseffizienz zu steigern, Risiken zu minimieren und die Kundenzufriedenheit zu verbessern. -

sind zentrale Konzepte im Bereich der Organisationslehre und des Managements. Sie beschreiben zwei unterschiedliche, aber miteinander verbundene Aspekte der Strukturierung von Unternehmen oder Organisationen.

-

In der ISO 9001:2015 wird ein Satz spezifischer Begriffe und Definitionen verwendet, um ein klares Verständnis und eine einheitliche Interpretation der Anforderungen zu gewährleisten. Diese Begriffe sind im Anhang SL der ISO/IEC Directives, Part 1, Annex L (ehemals ISO Guide 83) aufgeführt, der die High-Level-Struktur (HLS), identische Texte und gemeinsame Begriffe und Kerndefinitionen für Managementnormen vorgibt.

-

zweiter AbschnittIT-Sicherheit und Datenschutz

4 Tage

IT-Sicherheit und Datenschutz: Bedrohungsszenarien, Schadenspotenziale und Maßnahmenwirksamkeit- Bedrohungsszenarien erkennen und Schadenspotenziale unter Berücksichtigung wirtschaftlicher und technischer Kriterien einschätzen

- verschiedene Gefahrenquellen und Gegenmaßnahmen

- Schadenspotenziale erkennen und Schadenseintritt verhindern

- Vorbeugende Maßnahmen

- IT-Grundschutz (BSI)

- Kunden und Kundinnen im Hinblick auf Anforderungen an die IT-Sicherheit und an den Datenschutz beraten

- Informationspflichten

- Rahmenbedingungen

- BSI, DSGVO

- Sicherheitscheck

- Risikoanalyse

- Wirksamkeit und Effizienz der umgesetzten Maßnahmen zur IT-Sicherheit und zum Datenschutz prüfen

- Einsatz verschiedener Testverfahren und Tools

- Kontrolle von Zutritt, Zugang und Zugriff

-

Bedrohungsszenarien erkennen und Schadenspotenziale unter Berücksichtigung wirtschaftlicher und technischer Kriterien einschätzen.

unterschiedliche Gefahrenquellen, z. B.:

●Stromausfall

●Überhitzung

geeignete Gegenmaßnahmen, z. B.:

●USV-Anlagen

●Klimageräte -

Bei den Angriffsmethoden kann grob in passive und aktive Angriffe unterschieden werden.

-

Nicht immer haben Angreifer die Möglichkeit, auf ein IT-System direkt zuzugreifen. In diesem Fall werden Angriffsmöglichkeiten von außen gesucht.

-

Hauptaufgabe von Firewalls ist es, unbefugten Zugriff auf oder von einem privaten Netzwerk zu verhindern. Dies ist eine der wichtigsten vorbeugenden Maßnahmen im Umfeld von IT-Sicherheit.

-

Eine weit verbreitete, weil grundsätzlich einfach umzusetzende, Angriffsmethode ist die Brute-Force-Methode (engl. für „rohe Gewalt“). Die Grundidee eines Brute-Force-Angriffes ist es, systematischen alle Möglichkeiten zum Eindringen in ein System auszuprobieren.

-

Wirksamkeit von Passwortschutz, APi-Key usw.

-

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist eine deutsche Bundesbehörde, die für die Informationssicherheit im Bereich der IT zuständig ist. Es ist verantwortlich für die Sicherheit von IT-Systemen des Bundes und bietet auch Beratung und Unterstützung für Unternehmen und Bürger in Fragen der Cybersecurity.

Die Datenschutz-Grundverordnung (DSGVO) ist eine umfassende Datenschutzgesetzgebung der Europäischen Union (EU), die am 25. Mai 2018 in Kraft getreten ist. Sie legt strenge Regeln für den Schutz personenbezogener Daten fest und gilt für alle Unternehmen, die personenbezogene Daten von EU-Bürgern verarbeiten, unabhängig davon, wo sich das Unternehmen befindet. Hier sind einige der Hauptinhalte der DSGVO:

-

Nach den Ausführungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) bezieht sich der IT-Grundschutz auf einen standardisierten Ansatz zur Informationssicherheit in Organisationen. Der Leitfaden des BSI ist eng an die ISO/IEC Norm 27000 angelehnt. Der IT-Grundschutz bietet einen Rahmen und Methoden, um die Sicherheit von IT-Systemen, -Infrastrukturen und -Prozessen zu gewährleisten.

-

Der Online-Kurs zum IT-Grundschutz basiert auf dem IT-Grundschutz-Kompendium und den BSI-Standards 200-1,-2 und -3. Das Angebot kann Anwendern, die sich erstmalig mit dem IT-Grundschutz befassen möchten, dabei helfen, in die Umsetzung der IT-Grundschutz-Methodik einzusteigen.

-

"UP KRITIS" steht für "Unternehmen und Einrichtungen von Kritischer Infrastruktur". Dieser Begriff bezieht sich auf Organisationen und Institutionen, deren Ausfall oder Beeinträchtigung erhebliche Auswirkungen auf die öffentliche Sicherheit, die Gesundheit, die Versorgung der Bevölkerung, die Wirtschaft oder das staatliche Funktionieren haben könnte.

-